Pour tester la sécurisation de votre site vous pouvez utiliser ce site :

https://www.ssllabs.com/ssltest/

Afin que vos résultats soient privés, veuillez cocher la case « Do not show the results on the boards » .

Une explication du Rating ce trouve ici (anglais) :

https://github.com/ssllabs/research/wiki/SSL-Server-Rating-Guide

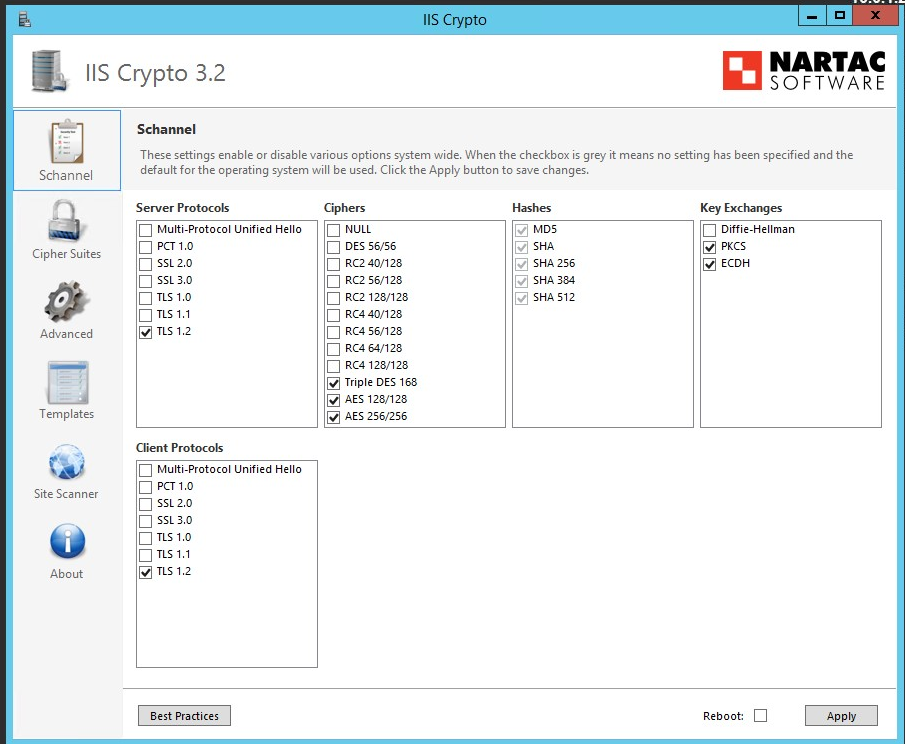

Ce qui dépend de votre IIS sera principalement les « protocoles » et les « ciphers ».

Un outil permet de configurer cela simplement (download > gui) :

https://www.nartac.com/Products/IISCrypto/

Concernant les protocoles,

Seul TLS 1.2 et 1.3 ne sont pas obsolètes.

Il est à noter que IIS ne supporte pas TLS 1.3.

Concernant les ciphers,

Diffie-Hellman est obsolète.

Une configuration correcte en 1.2 est la suivante :

Pour obtenir la note de A+, il faudra un certificat en RSA 4096 bits ou plus.

Les certificats « Let’s Encrypt » sont par défaut en RSA 2048 bits ou RSA 3072 bits ce qui limite la note de la clef respectivement à 80% ou 90%.

Plus la clef est grande plus le protocole HTTPS en sera ralenti. Ce qui est gagné en « sécurité » est perdu en rapidité.

Pour obtenir du TLS 1.3 tout en gardant votre site Asp sur du IIS, nous proposons des serveurs de reverse proxy sous Ubuntu + Apache.